Immer wieder gibt es im Internet große und kleine Attacken, bei denen tausende Systeme für einen Angriff auf eine Zielinfrastruktur missbraucht werden. Einer der Gründe sind lasche Passwörter oder Standardpasswörter, die auf etlichen Geräten gleich sind.

Das Internet hat ein Grundrauschen. Zahllose Bots versuchen Zugriff auf Systeme zu erlangen. Der „Klassiker“ dabei ist bei Linux-Systemen oft SSH. Im Gegensatz zu dem potenziellen Einfallstor über den Webserver, bei dem eher verwundbare Software ausgenutzt wird, ist hier eher der Mensch das Problem – genauer gesagt, schlechte Umsetzung von Sicherheitsmechanismen. Oft werden Systeme mit aktivem SSH-Server und laschen Passwörtern wie „passwort“ ausgeliefert.

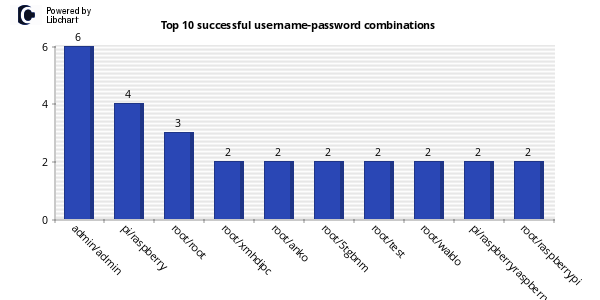

Ein Beispiel aus der Praxis. Folgende Auflistung ist das Ergebnis von meinem Honeypot, dessen SSH-Port einige Stunden offen im Netz erreichbar war.

Erschreckend ist, dass neben dem Klassiker „admin/admin“ auch „pi/raspberry“ hoch im Kurs steht. Man hat sich darauf eingestellt, dass es auch viele Raspberry Pi’s mit Standardpasswörtern offen im Netz geben könnte.

Ich möchte mich hier genauer auf den Loginversuch hinter „root/5tgbnm“ beziehen. Warum? Man hat versucht, Malware zu installieren.

Man könnte meinen, dass die „Installation“ einer Malware „spektakulär“ aussieht. Dem ist nicht so. Runterladen. Ausführbar machen. Ausführen. Fertig. Ein Bot ist geboren.

![]()

Würde dieser Befehl funktionieren (was er nicht tut, weil Honeypot), so hätte sich das System nun mit der Malware XOR DDoS infiziert. Die Malware XOR DDoS ist nicht neu, sie war bereits im Jahr 2015 aktiv.

Und wenn der Server einmal infiziert ist, kann man ihn nur mit einer Neuinstallation wieder säubern. Warum? Die Malware nutzt einen Trick, um keinen Verlauf, z. B. in der .bash_history zu erzeugen. Dadurch kann es für den Betroffenen zunächst so wirken, als wäre gar nichts passiert.

Bild: https://stocksnap.io/photo/YYJI6AJS6F

2 Antworten zu „Warum Standardpasswörter so gefährlich sind“

Danke für die interessanten Einblicke 🙂

immer wieder gerne 🙂